La seguridad por suplantación del sistema GPS es una de las amenazas más serias

Rádades, sistemas de monitorización, pilotos automáticos, sistemas de meteorología, sistemas de anticolisión (AIS) vía radio, etc. ayudan a la navegación de un barco. Sin toda esta información los barcos difícilmente pueden navegar. La tecnología ha proporcionado la evolución de las embarcaciones en el sentido de que no solo deben flotar, sino que son la capacidad de todos sus componentes electrónicos internos. Nos explica en exclusiva para el Observatorio, Alex Casanova, ingeniero de seguridad.

Un barco por dentro lleva sensores de profundidad, de temperatura, de velocidad y están conectados a la electrónica del barco. Utilizan el protocolo EMEA. Los barcos, como los coches, utilizan el sistema CAN BUS Controller Area Network, que conecta la electrónica utilizando este protocolo de comunicaciones. “Cuando se diseña un barco, no se diseña pensando en la seguridad, sino en la usabilidad” señala Casanova, responsable del departamento de ciberseguridad de Grupo Sothis, “y se diseñan con tecnología de hace 15 ó 20 años o más tiempo”.

¿Qué es el GPS spoofing? La seguridad del sistema GPS ha sido reconocida como una de las amenazas de seguridad más seria de los últimos años, debido al uso intensivo y grado de dependencia, que hoy en día, se hace de este sistema de posicionamiento. Hasta hace muy poco, nadie era capaz de imaginar que se pudiese manipular una señal de GPS de forma sencilla y con un coste relativamente bajo. El acceso al sistema GPS y sus capacidades han crecido tan rápido y se ha convertido en algo tan normal y cotidiano que, no ha dado tiempo a que la gente se plantee la seguridad de este sistema y las implicaciones que pudiera tener la explotación de vulnerabilidades.

La seguridad del sistema GPS ha sido reconocida como una de las amenazas de seguridad más seria de los últimos años, debido al uso intensivo y grado de dependencia, que hoy en día, se hace de este sistema de posicionamiento. Hasta hace muy poco, nadie era capaz de imaginar que se pudiese manipular una señal de GPS de forma sencilla y con un coste relativamente bajo. El acceso al sistema GPS y sus capacidades han crecido tan rápido y se ha convertido en algo tan normal y cotidiano que, no ha dado tiempo a que la gente se plantee la seguridad de este sistema y las implicaciones que pudiera tener la explotación de vulnerabilidades.

Un ataque de GPS Spoofing o de suplantación de la señal de GPS consiste en intentar engañar a un receptor de GPS emitiendo señales con información intencionadamente incorrecta, pero bien estructuradas, que son interpretadas por un receptor GPS consiguiendo con ello el engaño. Estas señales falsificadas pueden ser modificadas de tal manera que, el receptor, pueda estimar su posición en un lugar distinto al que se encuentre realmente, o incluso pueda situarse en un momento diferente al actual (modificación de la hora).

La seguridad del sistema GPS ha sido reconocida como una de las amenazas de seguridad más serias de los últimos años.

¿Qué perjuicio supone para la ciudadanía? Las consecuencias de un ataque de este estilo pueden ser catastróficas, llegando al extremo de poner en peligro vidas humanas, mercados financieros, afectación a la navegación de aviones o barcos; o incluso para la inminente llegada de los coches autónomos, los cuales hacen uso de sistemas de navegación por GPS para su conducción. Hoy en día, el mundo moderno tendría serios problemas para funcionar sin los sistemas GPS. Si preguntásemos a pie de calle cuál es el uso del GPS casi el 100% de los usuarios nos respondería indicando que sirve para el posicionamiento, pero muchos de ellos desconocen otros usos del GPS.

Las consecuencias de un ataque de este estilo pueden ser catastróficas, llegando al extremo de poner en peligro vidas humanas, mercados financieros, afectación a la navegación de aviones o barcos; o incluso para la inminente llegada de los coches autónomos, los cuales hacen uso de sistemas de navegación por GPS para su conducción. Hoy en día, el mundo moderno tendría serios problemas para funcionar sin los sistemas GPS. Si preguntásemos a pie de calle cuál es el uso del GPS casi el 100% de los usuarios nos respondería indicando que sirve para el posicionamiento, pero muchos de ellos desconocen otros usos del GPS.

Lo que quizás no se sepa, es que muchos sectores dependen del GPS. No directamente del posicionamiento en sí, sino del tiempo. Cada uno de los satélites que conforman el sistema GPS dispone de un reloj atómico, lo cual significa que la señal horaria que transmiten estos sistemas es una de las más precisas disponibles hoy en día.

Existe un gran desconocimiento entre los usuarios, y muchos de ellos desconocen que ese reloj es fundamental para servicios esenciales como, la televisión TDT¹, transacciones económicas entre bancos, sincronización de sistemas de emisión Wireless; incluso para controlar el ciclo de generación y distribución de energía eléctrica.

Las consecuencias de un GPS spoofing pueden ser catastróficas, llegando al extremo de poner en peligro vidas humanas, mercados financieros, afectación a la navegación de aviones o barco.

Muchas entidades dependen de esa marca temporal para monitorizar transacciones, detectar el fraude, entre otras operaciones. Citar que, por ejemplo, la bolsa de Nueva York depende de un conjunto de antenas en la azotea de su centro de datos para cronometrar las transacciones financieras, incluidas las realizadas automáticamente por equipos informáticos, ya que un microsegundo de diferencia entre una transacción económica y otra, puede suponer una ventaja frente a tus competidores.

La Bolsa de Nueva York depende de un conjunto de antenas GPS en la azotea de su centro de datos para cronometrar las transacciones financieras.

Lo mismo ocurre con los millones de usuarios de telefonía móvil que, sin saberlo, confían en que cuando están en movimiento sus llamadas no se van a interrumpir al pasar de una celda a otra. Las estaciones base de telefonía móvil también se basan en el GPS para mantener la señal horaria y sincronizarse entre sí.

¿Qué datos significativos puede comentarnos en cuanto a este tipo de ataques?

Las técnicas de suplantación (spoofing) no son una nueva amenaza como pudiera parecer a raíz de la popularidad que ha tenido en los medios de comunicación, ha existido desde décadas, pero si es verdad que sólo en los últimos años ha recibido especial atención por los medios.

En los últimos años, se ha constatado un aumento de incidentes relacionados con la suplantación de la señal GPS. Es bien sabido según informan algunos medios5 que, en las proximidades del Kremlin, los dispositivos GPS muestran una ubicación con una desviación de aproximadamente 30 kilómteros. Algunas teorías apuntan a que se trata de medidas electrónicas para evitar que drones puedan sobrevolar dicha área, incluso algunos medios de comunicación han evidenciado este tipo de contramedidas electrónicas con vídeos que así lo demuestran. Si volvemos la mirada atrás en el tiempo, en 2012, en el Aeropuerto Internacional de Newark (EEUU) comenzaron a reportarse interferencias en la señal GPS y que está estaba afectando a la seguridad del tráfico aéreo. Una investigación de la FCC descubrió que un contratista, que estaba realizando trabajos de remodelación del aeropuerto, estaba haciendo uso de un “jammer” de GPS.

Si volvemos la mirada atrás en el tiempo, en 2012, en el Aeropuerto Internacional de Newark (EEUU) comenzaron a reportarse interferencias en la señal GPS y que está estaba afectando a la seguridad del tráfico aéreo. Una investigación de la FCC descubrió que un contratista, que estaba realizando trabajos de remodelación del aeropuerto, estaba haciendo uso de un “jammer” de GPS.

Ese mismo año, en la Bolsa de Londres se descubrió que estaba siendo afectada por un “jammer” usado por un contratista que estaba realizando trabajos cerca del centro de operaciones.

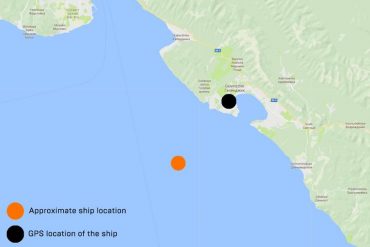

Aunque quizás, el incidente más destacado en los últimos meses fue el ocurrido en el Mar Negro, donde según algunos medios de comunicación no es un hecho aislado y según un informe del 22 de junio de 2017 de la Administración Marítima de EEUU, al menos, 20 embarcaciones sufrieron disrupciones en el servicio de GPS en los alrededores del Mar Negro. No sólo este caso es uno de los más relevantes ocurridos recientemente. Entre marzo y abril del 2016 se desataba una nueva polémica cuando en las proximidades de la zona desmilitarizada que separa Corea del Norte con Corea del Sur comenzaron a identificarse incidencias en el sistema GPS.

No sólo este caso es uno de los más relevantes ocurridos recientemente. Entre marzo y abril del 2016 se desataba una nueva polémica cuando en las proximidades de la zona desmilitarizada que separa Corea del Norte con Corea del Sur comenzaron a identificarse incidencias en el sistema GPS.

Durante este periodo y según informaciones del gobierno surcoreano, un total de 962 aviones y más de 700 embarcaciones se vieron afectadas por estas incidencias en el sistema. Es más, si profundizamos en investigar este hecho, y nos remontamos unos años atrás podemos ver en varios informes que evidencian que no se trata de un hecho aislado, y que según indica GPS World, potencias como China son conocidas como fuentes de interferencias en los sistemas GPS.

¿Por qué se da este fenómeno?

En la actualidad, los equipos SDR (radio definidas por software) se han abaratado considerablemente, por menos de 500€ se puede adquirir un HackRF One o BladeRF, que permite transmitir en amplio rangos e frecuencias, cubriendo una gran parte del espectro radioeléctrico, incluidas las frecuencias usadas por el sistema GPS.

Actores sin grandes infraestructuras o conocimientos técnicos pueden llevar a acabo ataques de suplantanción de GPS.

Todo esto, sumado a la existencia de gran cantidad de manuales y vídeos explicativos hace que debamos preocuparnos aún más si cabe, por mejorar nuestros sistemas para evitar este tipo de incidentes frente a pequeñas disrupciones del servicio. La facilidad de acceso a estos sistemas SDR y la gran documentación existente en internet, hace que sea imperativo, replantearnos el actual modelo de amenaza al que se ven expuestos los sistemas GPS civiles. Si bien, a pesar de que el acceso a sistemas SDR (Software Defined Radio) y la aparición de muchos estudios llevados a cabo por expertos investigadores en seguridad de las telecomunicaciones pudieran indicarnos que estos ataques puedan ser llevados a cabo por actores sin grandes infraestructuras, y/o conocimientos técnicos, los últimos ataques aparecidos en los medios de publicación, denotan que se trata de ataques altamente sofisticados, originados por un actor con un alto grado de conocimiento técnico y que sabía perfectamente qué estaba haciendo.

Todo esto, sumado a la existencia de gran cantidad de manuales y vídeos explicativos hace que debamos preocuparnos aún más si cabe, por mejorar nuestros sistemas para evitar este tipo de incidentes frente a pequeñas disrupciones del servicio. La facilidad de acceso a estos sistemas SDR y la gran documentación existente en internet, hace que sea imperativo, replantearnos el actual modelo de amenaza al que se ven expuestos los sistemas GPS civiles. Si bien, a pesar de que el acceso a sistemas SDR (Software Defined Radio) y la aparición de muchos estudios llevados a cabo por expertos investigadores en seguridad de las telecomunicaciones pudieran indicarnos que estos ataques puedan ser llevados a cabo por actores sin grandes infraestructuras, y/o conocimientos técnicos, los últimos ataques aparecidos en los medios de publicación, denotan que se trata de ataques altamente sofisticados, originados por un actor con un alto grado de conocimiento técnico y que sabía perfectamente qué estaba haciendo.

Actualmente, todas las hipótesis que se barajan, apuntan a que este tipo de incidentes se deben a pruebas de un sistema altamente sofisticado y complejo de suplantación de la señal GPS ejecutado por una o varias grandes potencias como demostración de sus capacidades de guerra electrónica. A pesar de esta información, no debemos alarmarnos, hoy en día muchas empresas tecnológicas están dedicando grandes esfuerzos en estudiar y diseñar tecnología capaz de resistir ataques de GPS Spoofing, Toda la información pública aportada apunta a que, existen entidades con capacidades para interrumpir la señal de GPS y suplantar la identidad de este sistema de navegación por satélite de forma deliberada y a gran escala.

1 En situaciones donde se usa SFN (Single Frequency Network) las señales de cada equipo transmisor deben ser sincronizadas y correctamente alineadas mediante una única fuente de reloj (referenciadas por GPS).